¿Qué es la ingeniería social?

No, no se trata de algún tipo de sofisticada ingeniería genética que modifica a las personas, ni de matemáticas aplicadas para modificar a la sociedad, en realidad es un término que se utiliza recurrentemente en la jerga de la ciberseguridad para hacer referencia al “arte de engañar”. Es importante señalar que no es un término exclusivo de esta materia y que además de que es usado en diferentes contextos se trata de una técnica muy antigua.

¿Te acuerdas de los famosos “merolicos”? Son esos vendedores ambulantes que encontramos en las calles, usualmente en los tianguis o en las plazas públicas vendiendo medicamentos pero con la peculiaridad de utilizar una estrategia de marketing sustentada en un discurso que envuelve y confunde a su clientela, lleno de relatos maravillosos que logran que le compren algún producto “milagroso”. Usualmente, los merolicos preparan meticulosamente un script con sus secuaces que se hacen pasar como posibles compradores, y que en el escenario cuando les dan una”probadita” del prodigioso medicamento se curan todos sus males de inmediato, apalancando el discurso y convenciendo de esta manera a los otros oyentes de la eficiencia del brebaje en cuestión, es todo un dechado de actuación. Bueno, pues ellos de alguna manera hacen justamente uso del arte de engañar y manipular.

En palabras simples, la ingeniería social es el arte de manipulación de personas para confiar completamente en quien la ejerce y que de esta manera logre que se le comparta información clave para cumplir con su cometido. Habitualmente, ciberdelincuentes y estafadores son quienes aplican estas técnicas ya que buscan información confidencial, por ejemplo contraseñas o información bancaria, ya sea que con esos datos logren su objetivo o que a través de ellos puedan abrir otras puertas como pueden ser acceder a redes, a aplicaciones o a otros sistemas de información que les llevarán a su destino final, por lo tanto cuando hablamos de ciberseguridad ya sea en casa, en la escuela o en la oficina es crucial que conozcamos que estas situaciones existen y que son más comunes de lo que consideramos.

Según datos del informe anual de investigaciones de brechas de datos de Verizon, los ataques de ingeniería social, incluidos phishing y otros vectores, son responsables del más del 90% de los incidentes exitosos. Y es increíble porque a pesar de la sofisticación que existe en los ciberataques de hoy, el grueso de estos eventos no se realizan con tecnología de punta o con habilidades de un genio de la informática, es la ingeniería social la responsable de manea que sigue siendo la técnica más usada por el cibercrimen, ya que a través de ella es más fácil explotar esa característica que tenemos los humanos de confiar en las personas, es parte de nuestra naturaleza, por ejemplo, es más sencillo que un cibercriminal engañe a una persona que intentar “hackear” su contraseña -a menos que sea demasiado débil-. Y esta situación la vemos incluso en ambientes controlados como son los grandes corporativos, que a pesar de contar con importantes inversiones en controles de ciberseguridad, todo se derrumba cuando por ejemplo, una asistente comete un error y brinda información vía telefónica o por correo electrónico a un ciberdelincuente que la engañó. Imagina que en tu casa tienes un bunker con un circuito cerrado, con protecciones en todas las ventanas y puertas, con dobles candados y cerraduras de última generación, con cercas con alambres de púas y sistemas de alarmas, y al final llega el mensajero a dejar un paquete y nadie verifica quien es en realidad y se le permite que ingrese a tu casa… ahí está el riesgo de la ingeniería social.

Tipos de ataques de ingeniería social

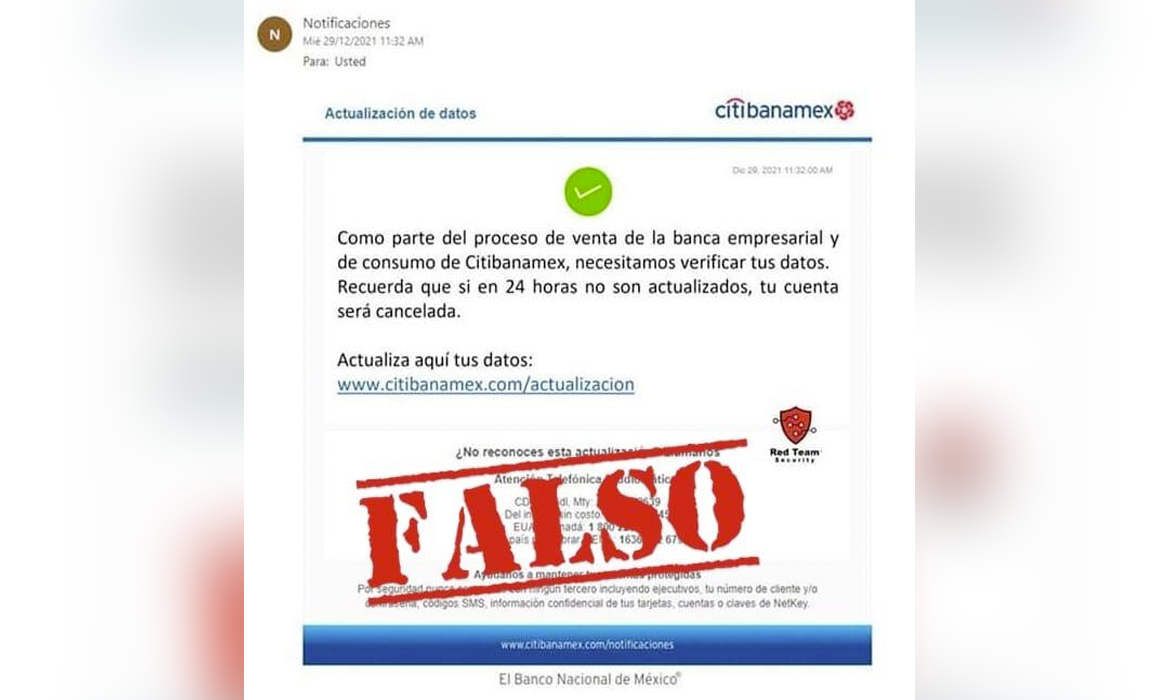

Existen diferentes tipos y técnicas que utilizan estos atacantes, muchos de los cuales ya hemos hablado en episodios anteriores y por lo tanto no invertiremos tiempo en ellos, pero sí vale la pena mencionarlos para no perderlos de vista. Una de las formas más comunes es por supuesto el phishing, que recordemos que es ese intento de convencer a una persona para que realice alguna acción haciéndose pasar por una entidad conocida o confiable que te solicita que realices alguna acción, la cual desencadena todo un proceso de ataque. Pero no es el único, recordemos que también existen técnicas como correos electrónicos de spear-phishing -el correo dirigido y diseñado estratégicamente para atacar a una persona especifica-, el smishing que es el engaño a través de sistemas de mensajería, el vishing que se realiza a través de una llamada, y el popular BEC o fraude de CEO, del cual hablamos hace algunos días.

Ahora bien, las noticias que no son tan buenas y que también comentamos en episodios anteriores, es que la evolución de la tecnología genera escenarios cada vez más complejos para engañar y manipular a la gente, como son los casos de deep fake, así que toma mayor importancia que aprendamos de esta amenaza y nos protejamos.https://www.youtube.com/embed/cQ54GDm1eL0?start=54&feature=oembed

Para muestra un botón, uno de los ciberataques recientes fue la estafa de Bitcoin en Twitter, lo que pone en evidencia que ni siquiera los gigantes de las redes sociales son inmunes.

Fuimos testigos de cómo desde las cuentas de algunos usuarios destacados de Twitter -los que tienen la “palomita” con la verificación azul de confianza- de la talla de Barack Obama, Joe Biden o Mike Bloomberg, tuitearon informándole a sus seguidores que duplicarían las donaciones realizadas en un enlace específico. Al final, millones de personas contribuyeron a la estafa que concluyó en más de 100K USD en bitcoins.

¿Cómo fue posible esto? A través de una serie de ataques de ingeniería social dirigidos. Los cibercriminales engañaron a empleados de Twitter y los infectaron con malware. Después se abrieron paso a través de los sistemas internos de Twitter y obtuvieron acceso administrativo a una gran cantidad de contraseñas de usuarios verificados.

Y probablemente ustedes nos cuestionen si esto solo les sucede a las figuras públicas con recursos o a empresas donde se mueven grandes cantidades de dinero, pero no es exclusivo de ellos. ¿Cuántas veces hemos escuchado de personas que han sido estafadas por supuestas llamadas de sus hijos siendo secuestrados pidiéndoles un rescate, o el clásico caso del familiar que está en la aduana retenido y que necesita que le apoyes con una cantidad de dinero para que pueda pagar una multa? Y al final caemos. Día tras día escuchamos de amigos o familiares que han sido víctimas de estafas a través de diversas historias a través de WhatsApp, todo a través de ingeniería social. Es una situación lamentablemente más común de lo que pensamos.

¿Cuáles son los peligros de la ingeniería social?

Puede ser evidente después de escuchar todas estas historias de la importancia de protegernos de la ingeniería social, sin embargo no queremos dejar de comentar que TODAS las personas, TODAS las escuelas y TODA organización son víctimas potenciales de la ingeniería social, y ésta puede traer graves consecuencias, por lo tanto todo es posible, los ingenieros sociales están limitados solo por su imaginación y pueden obtener información como:

- Contraseñas de usuario.

- Tarjetas de acceso

- Llaves de oficinas

- Acceso a centros de datos.

- Informes financieros confidenciales.

- Información privada y confidencial de los empleados.

- Información de identificación personal y datos personales, como registros de salud e información de tarjetas de crédito.

- Propiedad intelectual.

- Listas de clientes y prospectos de ventas.

Si se filtra alguna de la información anterior, podrían producirse pérdidas financieras, afectación a la reputación, disminución de la lealtad de clientes e incluso multas y problemas de cumplimiento normativo y legal.

Los 6 principios que explotan los ingenieros sociales

El psicólogo social, Robert Beno Cialdini, en su publicación “Influence: The Psychology of Persuasion”, explica seis conceptos básicos que las personas que buscan influir en otros a menudo aprovechan. Los ingenieros sociales explotan estos mismos seis principios:

- Prueba social: las personas tienden a hacer cosas que observan que otras personas hacen.

- Reciprocidad: la gente, en general cree que si alguien hizo algo bueno por ellos, le deben a esa persona devolverle el favor.

- Autoridad: las personas tienden a obedecer a las figuras de autoridad, incluso cuando no están de acuerdo con y cuando piensan que lo que se les pide que hagan es objetable.

- Simpatía: Las personas, en términos generales, son más fáciles de persuadir por las personas que les agradan que por otras.

- Coherencia y compromiso: si las personas se comprometen a lograr algún objetivo e internalizan ese compromiso, se convierte en parte de su propia imagen y es probable que lo intenten.

- Escasez: si las personas piensan que un recurso en particular es escaso, independientemente de si realmente es escaso, lo querrán, incluso si no lo necesitan.

Es importante tenerlas en consideración. ¿Cómo lo logran?

Con una historia o un pretexto convincentes, estos mensajes pueden ser:

- Urge pedir tu ayuda.

- Usar intentos de phishing con antecedentes aparentemente legítimos.

- Pedirte que hagas una donación para una recaudación de fondos o alguna otra causa.

- Presentar un problema que requiere que «verifiques» tu información haciendo clic en el enlace que se muestra y proporcionando información en un formulario.

- Notificarte que eres un ‘ganador’.

Consejos para estar protegido contra los ataques de ingeniería social

- Abstenerse de abrir archivos adjuntos y correos electrónicos de fuentes sospechosas.

- Utilizar autenticación multifactor.

- Mantener actualizado software antimalware o antivirus.

- Tener cuidado con ofertas tentadoras.

- Asegurarse siempre de verificar la fuente de dónde proviene la comunicación antes de hacer clic en ella.

- Validar si la persona que se comunica no tiene la información que espera que tenga porque las instituciones autorizadas siempre tienen datos relevantes sobre usted antes de ponerse en contacto.

- Solicitar datos de identidad.

- Eliminar cualquier solicitud de información financiera o contraseñas.

- Rechazar solicitudes u ofertas de ayuda.

- Instalar antimalware, firewall, filtros de correo electrónico.

- Configurar actualizaciones automáticas de sistema operatyivo

- Usar herramienta anti-phishing -muchos navegadores web o terceros cuentan con ello- para alertarte.

¡No te dejes engañar!

Provehito in altum

Por: Juan Pablo Carsi